СЗИ, чтобы отвечать требованиям

Такие системы могут понадобиться и для выполнения различных требований со стороны регуляторов. Например, ФЗ-152, 719-П, ГОСТ и других. Вот примеры таких решений:

- «КИТ-Журнал». СЗИ, которая поможет выполнять требования приказа ФАПСИ №152 и ПКЗ-2005. Система автоматизации учета и процессов информационной безопасности поможет правильно вести соответствующие документы. Есть функции разграничения прав доступа, а интерфейс — привычный и удобный. Есть традиционные планировщик задач, электронная подпись, автоматизация действий и многое другое.

- TimeInformer. СЗИ, которая пригодится, если для отчетности нужно точно знать, какие ресурсы в интернете посещают сотрудники в течение рабочего дня. Из программы можно выгрузить подробные отчеты с аналитикой рабочего времени, установленному на компьютерах ПО и другой информацией. Одним из главных достоинств программы является ее незаметность — она не снижает скорость работы компьютеров сотрудников.

- Контур информационной безопасности SearchInform может быть хорошим выбором, если вы ищете именно российское решение, которым пользуются множество известных компаний в России и зарубежных странах. У этого решения есть все нужные сертификаты, и им пользуются такие компании, как Банк «Открытие», Газпромнефть, Тройка-Диалог, МТТ и многие другие. Среди множество функций есть даже «Выявление инсайдеров в компании».

Аппаратный средства защиты информации

Аппаратный средства защиты информации

– это любые устройства, которые либо затрудняют несанкционированный съем

информации, либо помогают обнаружить потенциальные каналы утечки

информации. Это самый узкоспециализированный класс средств защиты

информации.

Одних только технических каналов утечки информации насчитывается более

десятка: акустические, виброакустические , оптико-электронные, паразитные

электронно-магнитные импульсы и так далее и тому подобное. Соответственно,

и борьба с утечкой ведется также весьма экзотическими средствами:

генераторы шума, сетевые фильтры, сканирующие радиоприемники и т.д.

Более подробно про аппаратные средства защиты можно прочитать

здесь и

здесь.

Съем информации через технические каналы утечки возможен только при

использовании специального, часто очень дорогостоящего оборудования. Стоит

ли ваша информация столько, сколько готовы потратить злоумышленники на ее

несанкционированное получение?

В обычной деятельности компании из всех видов утечек информации по

техническим каналам актуальными скорее всего будут просмотр информации с

экранов дисплеев, бумажных и иных носителей информации, возможно даже с

помощью оптических средств и прослушивание конфиденциальных переговоров, в

том числе телефонных и радиопереговоров.

Против этого хорошо работают как физические средства защиты информации из

предыдущего пункта так и организационные мероприятия. Перечислим их:

- не рекомендуется располагать защищаемые помещения на первых этажах зданий;

-

независимо от этажа следует закрывать окна жалюзи или экранами, в идеале

для конфиденциальных переговоров использовать помещения вообще без окон; - использовать двойные двери с тамбурами;

-

исключить пребывание посторонних в местах, где происходят

конфиденциальные переговоры или обрабатывается конфиденциальная информация; -

ввести запрет использования мобильных телефонов, смартфонов, диктофонов и

прочих устройств как минимум при конфиденциальных переговорах; - располагать мониторы таким образом, чтобы исключить просмотр информации с их посторонними;

- всегда блокировать рабочие станции при оставлении рабочего места;

Криптографические средства

Это комплекс мер, направленный на организацию максимальной защиты информации. Категория включает в себя множество вариантов интеграции. Целесообразно рассмотреть с каждым из них по отдельности.

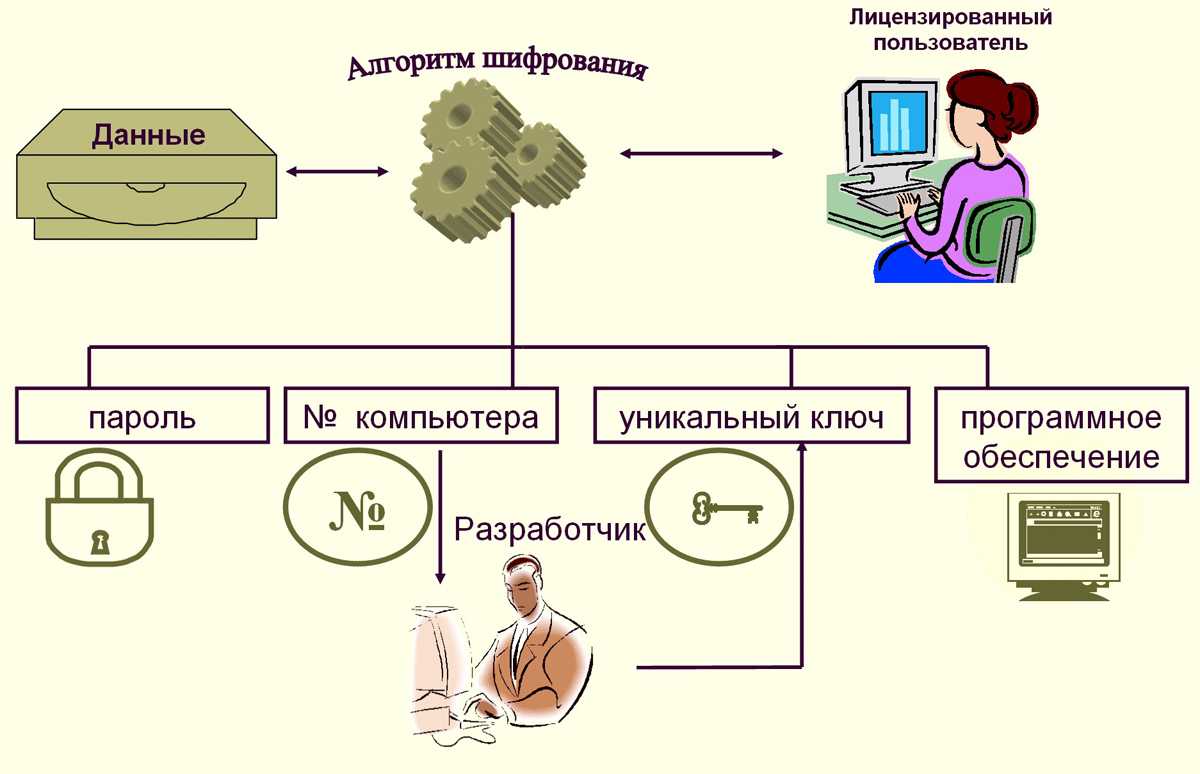

Программные компоненты шифрования (криптопровайдеры)

Современный метод обеспечения защиты данных в многочисленных коммуникационных каналах с использованием технологии криптографического закрытия. Широко используется не только в отношении обработки, но и хранения сведений.

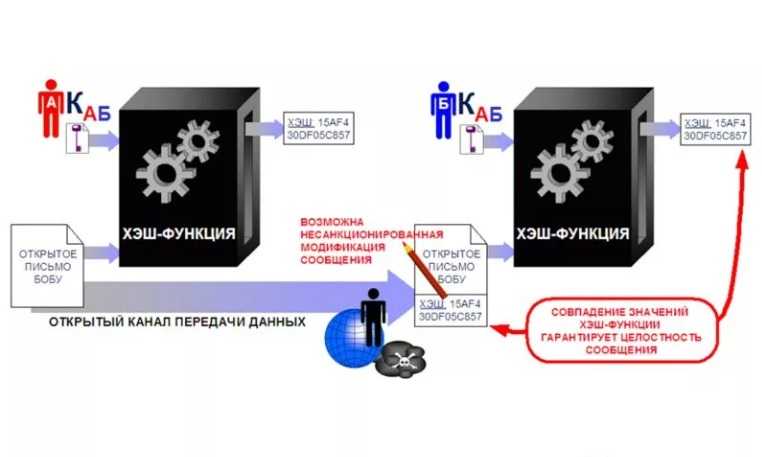

Системы имитозащиты

Криптографическая система, предполагающая выполнение аутентификации сообщений. Главное предназначение — защиты от несанкционированных правок данных либо внедрения заведомо ложных сведений. Преимущество имитозащиты заключается в гарантии целостности информации.

Математическая модель оснащены современным алгоритмом кодирования имитозащищающего и одновременно принятия решения о достоверности полученных сведений. Дополнительно содержит ключевую систему с персональным словарем криптографических терминов.

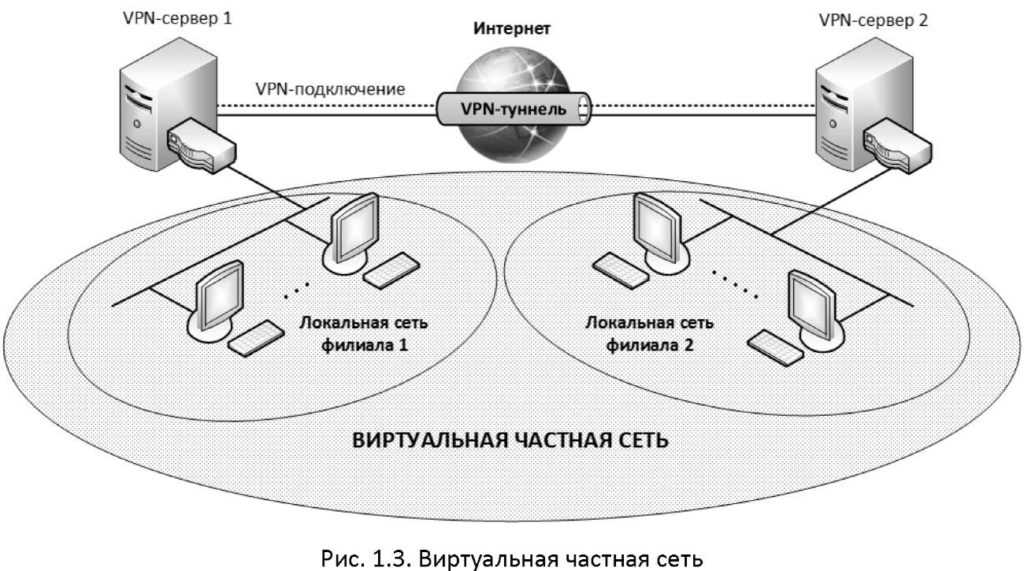

Средства для организации защищенных соединений и VPN

Распространенный вариант организации информационных потоков, находящихся в открытых сетях — развертывание виртуальных сетей VPN одновременно с протоколами SSl/TLS. Аутентификация выполняется на базе:

- соответствующих сертификатов IPsec;

- распределенных секретных ключей IPsec, IP lir.

В результате появляется возможность отыскать актуальный вариант аутентификации согласно конкретному сценарию.

В SSL/TLS стандартным подходом, используемым для аутентификации, считается применение сертификатов. На практике существуют альтернативные методы, которые основаны на базе пароле и распределенных секретных ключей. Из недостатков выделяют ограниченное общее количество реализаций SSL/TLS.

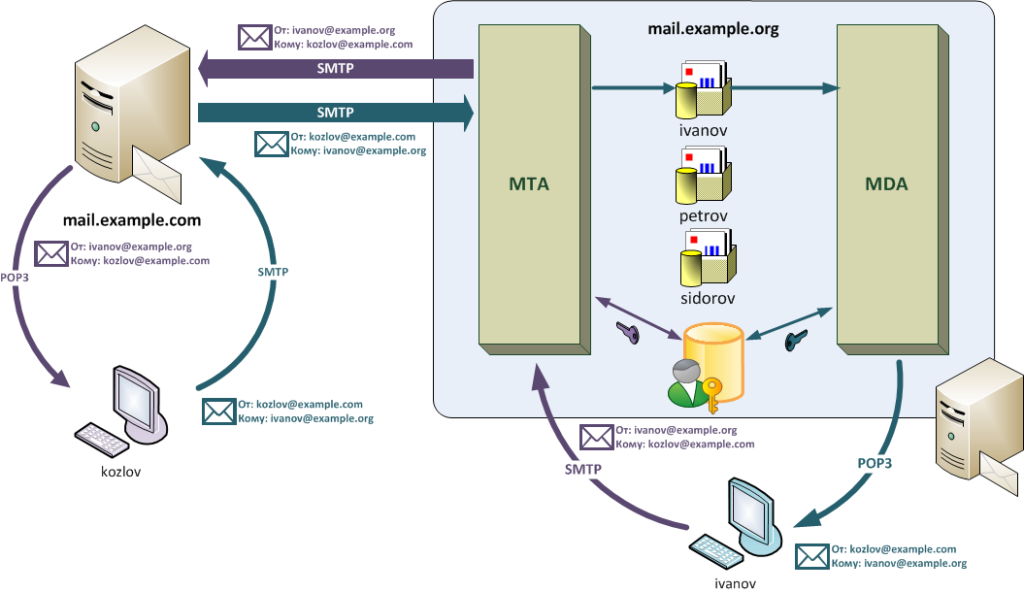

Системы, защищенной электронной почты

Наличие почтового шлюза гарантирует дополнительную защиту почтового сервера, что позволяет усложнить организацию хакерской и другого вида атаки на системы. Если сервер расположен в DMZ, наблюдается повышенная вероятность несанкционированного доступа, по сравнению с локальными сетями, которые активно взаимодействуют с внешними клиентами, используя прокси-агента.

Почтовый шлюз — прокси-агент. Представляет собой сервер, который непрерывно занимается обработкой почтового трафика. В отличие от основного не берет на себя функции хранения информации пользователей и почтовых ящиков.

Сравнивая почтовый сервер на базе ОС общего назначения, рассматриваемый отличается ограниченными функциональными возможностями. Среди них: обработка и фильтрация трафика. Поэтому выполнение харденинга существенно упрощается. Как правило, это предусматривается «коробкой» разработчиком.

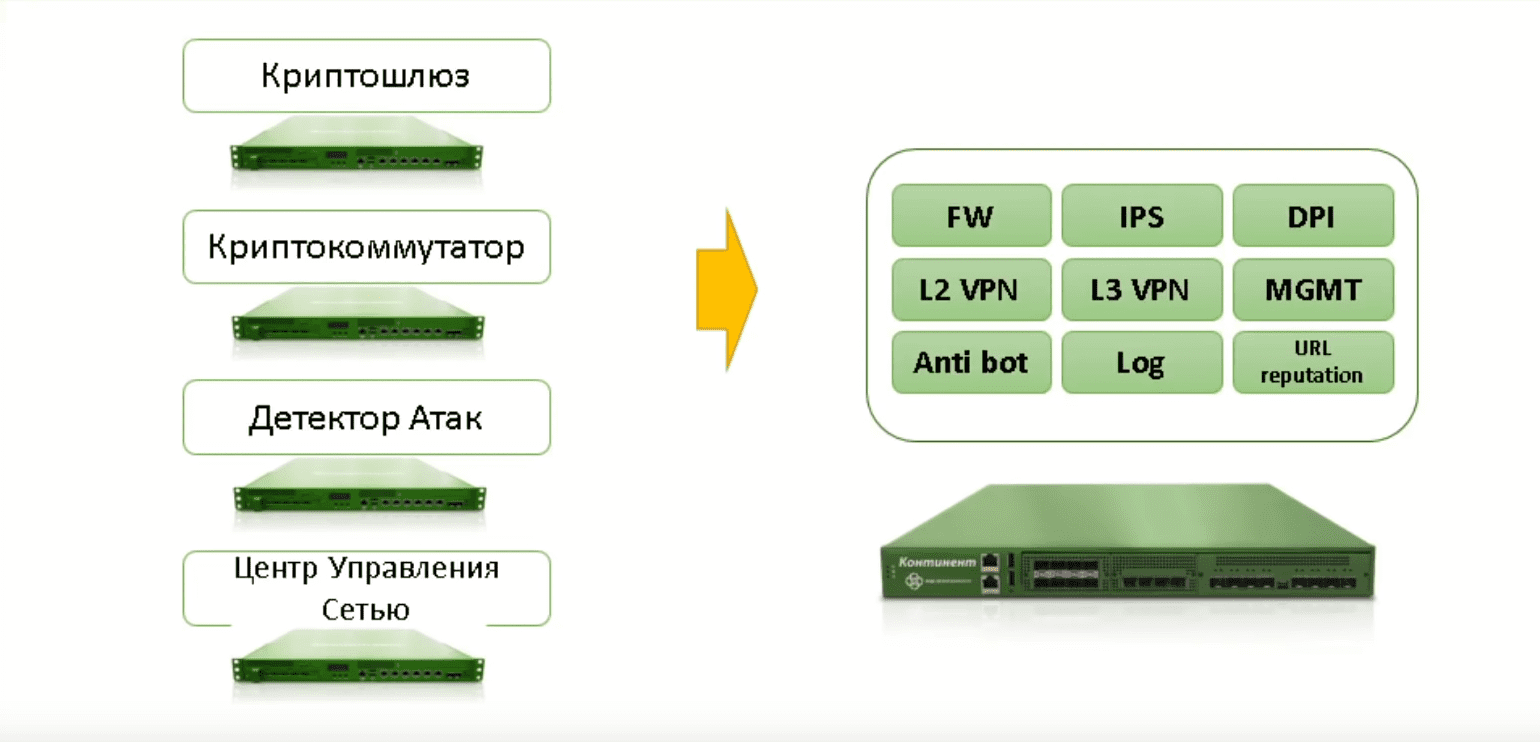

Аппаратные криптомаршрутизаторы

Аппаратные виды представлены часто в качестве классических криптомаршрутизаторов. Это персональные компьютеры, на которых инсталлирован дистрибутив криптошлюза.

Главные преимущества:

- минимальный период задержки при передаче пакетов;

- гибкая система настроек;

- отсутствие сложности в интеграции.

К недостаткам относят высокую стоимость реализации проекта.

Шифрование с помощью архиватора

Использование архиваторов — доступный вариант шифрования данных при необходимости передачи их пакетом. Главные преимущества: простота настроек, отсутствие проблем в работе, высокий уровень защиты. Сегодня представлено множество платных и бесплатных вариантов интеграции.

Резюмируем

Вот что нужно запомнить:

- СКЗИ (средства криптографической защиты информации) — это программы и устройства, которые позволяют шифровать и дешифровать данные, а также управлять электронной подписью.

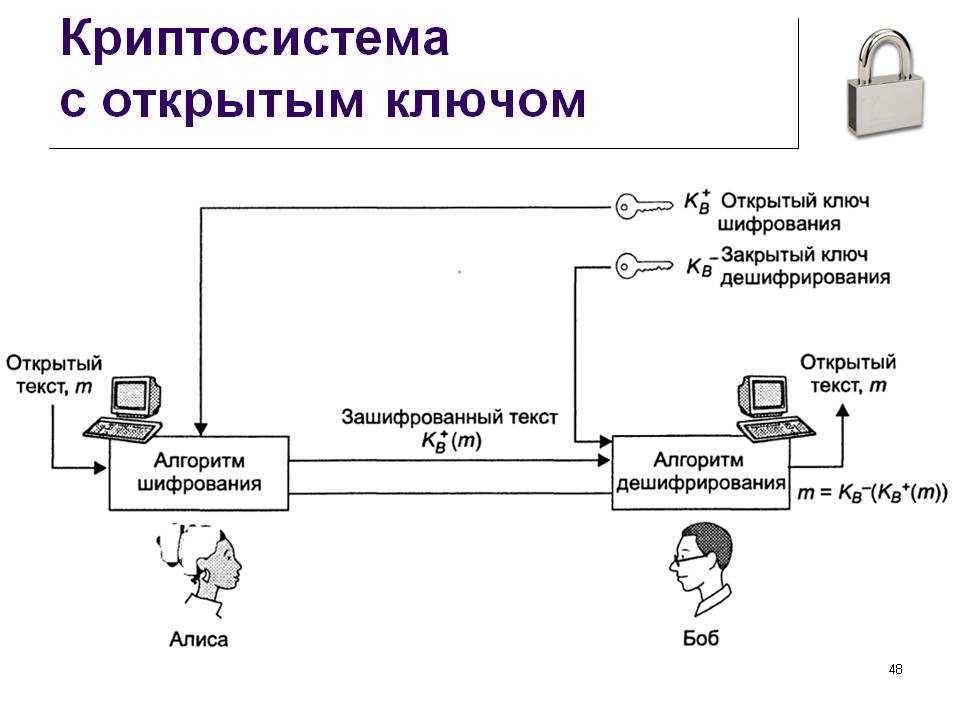

- В криптографии есть два основных метода: симметричный и асимметричный. В первом случае для шифрования и дешифровки используется один и тот же ключ, во втором — разные. Часто их объединяют в гибридный метод, чтобы использовать скорость симметричного и надёжность асимметричного.

- Также в криптографии применяют хеш-функции, которые безвозвратно зашифровывают данные в уникальную последовательность символов. Сравнив хеш двух документов, можно узнать, есть ли между ними разница.

- ЭП (электронная подпись) позволяет определить отправителя данных и узнать, вносились ли в них изменения после того, как ЭП поставили.

- СКЗИ бывают программные, которые скачиваются на устройство, и программно-аппаратные, которые вшиты в устройство.

- СКЗИ делятся по классам защиты. Чем выше класс, тем от более сложных атак они могут защитить информационную систему.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!

Основные средства защиты информации: классификация

Средства обеспечения защиты информации по вопросам предотвращения и минимизации преднамеренных действий разделяются на несколько категорий (в зависимости от способа их реализации):

- Технические или аппаратные средства. Сюда можно отнести различные по типу устройства (электронные, электромеханические, механические), которые решают задачи по защите информации при помощи аппаратных средств. К аппаратным средствам защиты информации относятся: сетевые фильтры, генераторы шума, сканирующие радиоприемники и другие устройства, которые перекрывают возможные каналы утечки информации или те, которые позволяют их обнаружить. Главными преимуществами аппаратных средств зашиты информации являются надежность, независимость от субъективных факторов, а также высокая устойчивость к модификации. Слабыми сторонами технических средств являются высокая стоимость, относительно большие масса и объем, а также недостаточная гибкость.

- Программные средства. Сюда можно отнести средства, которые включают программы для контроля доступа, для идентификации пользователей, шифрования информации, тестового контроля системы защиты, а также удаление остаточной информации типа временных файлов. Главными преимуществами программных средств защиты информации являются гибкость, универсальность, простота установки, надежность, а также способность к развитию и модификации. Недостатками программных средств являются использование части ресурсов файл-сервера и рабочих станций, ограниченная функциональность сети, высокая чувствительность к преднамеренным или случайным изменениям, а также возможная зависимость от типов персональных компьютеров и их аппаратных средств.

- Смешанные аппаратно-программные средства. Данные средства реализуют все те же функции, что и аппаратные и программные средства по отдельности, но кроме этого они обладают промежуточными свойствами.

- Организационные средства. Эти средства защиты информации складываются из организационно-правовых (государственные законодательства и правила работы, которые устанавливаются руководством конкретной организации) и организационно-технических средств (подготовка помещений с ПК, прокладка кабельной системы с учетом ограничений доступа к ней). Главные преимущества организационных средств информационной защиты являются заключаются в том, что они просты в реализации, позволяют решать множество различных проблем, а также имеют неограниченные возможности развития и модификации. Основные недостатки: большая зависимость от субъективных факторов, в том числе и от организации работы в конкретном подразделении предприятия.

По степени доступности и распространения выделяются программные средства, иные же средства защиты информации используются только в тех случаях, когда необходимо обеспечить дополнительный уровень защиты.

Дополнительные механизмы обеспечения безопасности

К дополнительным средствам обеспечения безопасности можно отнести механизмы:

- Обеспечение целостности данных.

- Аутентификация.

- Управление маршрутизацией.

- Арбитраж.

Механизм обеспечения целостности данных направлен на проверку блока (потока) данных на их целостность. Это позволяет правильно зашифровать и дешифровать информацию.

Аутентификация бывает двух видов: посторонняя и взаимная. Механизм обеспечения аутентификации устанавливает конкретный из них. Посторонняя аутентификация заключается в том, что один пользователь проверяет подлинность другого. Взаимная аутентификация заключается в том, что оба пользователя проверяют подлинность друг друга. На практике, как правило, механизм обеспечения аутентификации совмещают с механизмом контроля доступа.

Механизм управления маршрутизацией позволяет выбрать наилучший путь (маршрут) движения трафика (информации) в сети.

Механизм арбитража предназначен для подтверждения характеристик данных, передаваемых между двумя пользователями, третьей стороной. В этом случае вся информация проходит через стороннего пользователя – арбитра, который подтверждает определенные характеристики.

Системы защиты зачастую имеют в своем арсенале средства управления системным журналом (audit trail). Он служит для соблюдения политики безопасности организации, в которой используются средства защиты информационных систем.

Системный журнал предназначен:

Оперативно фиксировать события, происходящие в информационной системе. Помогает выявлять средства и информацию, которые злоумышленники могут использовать для совершения атаки. Анализирует, как далеко злоумышленникам удалось продвинуться в системе безопасности. Подсказывает способы, которыми можно исправить брешь в защите. Содержимое системного журнала должно периодически просматриваться, с целью своевременного выявления нарушения

Средства регистрации событий являются важной составляющей системы разграничения доступа. Информация из журнала событий, как правило, хранится на внешнем запоминающем устройстве

Какая информация содержится в журнале событий? В журнале событий, как правило, содержится информация о входе и выходе пользователя из системы, обо всех попытках несанкционированного доступа к защищаемой системе, о доступе к интернет – ресурсам.

СЗИ от несанкционированного доступа

Чтобы защитить сеть и данные от посторонних, такие СЗИ идентифицируют и аутентифицируют устройства и пользователей, регистрируют работу процессов и программ, управляют информационными потоками между устройствами, сканируют носители информации и делают множество других вещей. Вот два примера таких СЗИ:

- Dallas Lock. Разработана для операционных систем Windows. Можно подключить аппаратные идентификаторы. Из возможностей — поддерживает виртуальные среды, аудит действий пользователей, контроль целостности файловой системы, программно-аппаратной среды, реестра и многое другое.

- Электронный замок «Соболь». Поддерживает доверенную загрузку и доверенную программную среду. Есть функции регистрации попыток доступа, сторожевого таймера и многого другого. Имеет сертификаты соответствия ФСТЭК и ФСБ.

Механизмы безопасности сетей

Среди механизмов безопасности компьютерных сетей выделяют:

- Шифрование.

- Контроль доступа.

- Цифровая подпись.

Рассмотрим подробнее каждый механизм.

Шифрование

Все современные системы шифрования построены по определенным алгоритмам, которые всем известны. Самый главный секрет в такой системе – это ключ шифрования. Существует симметричное и ассиметричное шифрование.

Симметричное шифрование

При симметричном шифровании используется один и тот же ключ, по которому происходит шифрование и расшифровка сообщения. Его используют при шифровании большого объема данных. Популярные алгоритмы шифрования: RC4, AES, DES, QUAD.

Ассиметричное шифрование

Ассиметричное шифрование сложнее, отличается от первого тем, что используется два ключа: открытый (общедоступный) и закрытый ключ. Открытый ключ используется для шифрования текста и, как правило, всем известен. Однако расшифровать сообщение можно, зная только закрытый ключ.

Механизмы контроля доступа

Механизмы контроля доступа используются для проверки полномочий пользователей на доступ к ресурсам компьютерной сети. При попытке доступа к какому-либо ресурсу проверка выполняется в точке, откуда исходит запрос, в промежуточных, а также в конечных точках сети. Выделяют две группы таких механизмов:

- Механизм для аутентификации объекта, использующий проверку доступа к ресурсу по специализированной базе данных.

- Механизм проверки меток безопасности у пользователя. Если имеется соответствующая метка, то пользователь имеет право на доступ к информации.

Самым популярным и ненадежным методом аутентификации является парольный доступ. Более совершенными являются пластиковые карты, магнитные ключи. Самыми надежными считаются методы аутентификации по биометрическим данным (отпечатки пальцев, голос, радужная оболочка глаз).

Правила использования электронной цифровой подписи регулируется Федеральным законом №63-ФЗ от 06.04.2011 «Об электронной подписи». В нем описываются алгоритмы работы удостоверяющих центров, где участники электронного документооборота должны получать ключи электронной подписи.

Средства криптографической защиты информации

Эти СЗИ защищают уже не доступ к информации, а ее саму — с помощью криптографии. То есть, вся она передается в зашифрованном виде и декодируется с помощью криптографических ключей. Без них злоумышленник не сможет понять смысла данных, даже если перехватит их. Вот два примера:

- КриптоПро CSP. Алгоритмы криптографии здесь отвечают требованиям ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая». Есть сертификаты соответствия ФСБ России.

- КриптоАРМ. Еще одно решение с сертификатами соответствия ФСБ России. Шифрование здесь также соответствует требованиям ГОСТ 28147-89.

Основные технические средства защиты информации

Для того чтобы защитить периметр информационной системы, создаются:

- системы пожарной и охранной сигнализации;

- системы цифрового видеонаблюдения;

- системы управления доступов и контроля.

Чтобы обеспечить защиту информации от ее утечки при помощи технических каналов связи, используются следующие мероприятия и средства:

- применение экранированного кабеля и прокладка проводов в экранированных конструкциях;

- установка высокочастотных фильтров на линиях связи;

- создание экранированных помещений или капсул;

- применение экранированного оборудования;

- формирование контролируемых зон и установка активных систем зашумления.

Средства анализа и контроля защищенности информации

Эти СЗИ иногда еще называют сетевыми сканерами безопасности. Они сканируют корпоративную сеть, проверяя узлы на возможность взлома. Сканеры могут предотвратить атаки таких типов, как «отказ в обслуживании», «подмена» и других. Вот примеры:

- Сканер уязвимостей XSpider. Разработан российской компанией и способен выявлять множество уязвимостей, независимо от программной и аппаратной платформы. Также он может проверить надежность парольной защиты, проанализировать структуру HTTP-серверов и многое другое.

- СКАНЕР-ВС. Это внешний загрузочный накопитель с операционной системой и ПО для тестирования. Именно благодаря этому СКАНЕР-ВС выполняет требования многих стандартов безопасности. Умеет анализировать сетевой трафик, беспроводные сети и многое другое.

Классификация средств программной защиты информации

Программные СЗИ разрабатываются для ограничения доступа посторенним лицам, не имеющих доступ к защищаемой информации.

К программным средства защиты информации относят:

- Программы разграничения доступа пользователей к информационной системе.

- Программы шифрования информации.

- Программы идентификации и аутентификации пользователей.

- Программы защиты информационных ресурсов от НСД, изменения, использования и копирования.

Программные средства ЗИ включают в себя:

Программы, для установки парольного доступа (установка пароля на BIOS и пароля на операционную систему) и задания полномочий пользователя. Программы для блокировки экрана и клавиатуры (для этого можно использовать утилиту Diskreet из пакета Norton Utilites). Программы уничтожения остаточной информации (она может сохраняться в оперативной памяти и во временных файлах). Программы для ведения регистрационных журналов (в них отображаются все события, которые совершает пользователь)

Программы имитации работы с нарушителем (имитируют работу реального пользователя, с целью отвлечь на себя внимание злоумышленника, пытающегося получить доступ к конфиденциальной информации). Антивирусные программы, предназначенные для поиска и устранения (лечения или удаления) вредоносного программного обеспечения

Используется для профилактики и предотвращения заражения файлов или операционной системы вредоносными программами. В качестве примера можно привести Dr.Web, Касперский Антивирус, AVG и множество других.

Программы тестирования информационных систем. Используются для обнаружения несанкционированного доступа. Примером может являться программа Snort, используемая для обнаружения вторжений. Также часто применяется программа для анализа сетевого трафика Wireshark.

Межсетевые экраны (брандмауэры и файрволы) служат для создания между локальными и глобальной сетями промежуточных серверов, которые фильтруют весь проходящий трафик.

Прокси — сервера (Proxy servers) используются для запрещения всего трафика сетевого и транспортного уровней между локальной и глобальной сетями. Обращение из глобальной сети в локальную становится не возможным. В качестве примера приведем 3proxy (кросплатформенный), Cool Proxy (Windows), Ideco ICS (Linux).

VPN (Virtual Private Network, виртуальная частная сеть) используется для передачи секретной информации через сети. Предотвращает прослушивание трафика злоумышленниками. Примерами служат: IP Security, PPTP (соединение типа точка-точка), L2TPv

Принципы современной информационной безопасности

Информация — любые сведения, находящиеся на хранение в памяти компьютера или другой вычислительной системы, файл или сообщение, передаваемое по сети. Является результатом работы человеческого разума, к примеру: фантазия, технологии/программа, медицинские/финансовые/статистические и прочие данные, вне зависимости от формы подачи.

Информация не относится к физическому предмету и применяется человеком при первой необходимости. Может быть:

- Свободной. Находится в открытом доступе и может быть использована для решения любых задач.

- Ограниченной.

- Конфиденциальной. Включает в себя профессиональную, служебную или прочую информацию, право на которую устанавливается владельцем. Правило закреплено законодательными нормами о коммерческой и промышленной тайне. Требует организации безусловной защиты.

- Секретной.

Служебная тайна — данные, которые напрямую связаны с любым видом деятельности компании. В случае разглашения, к примеру в результате утечки, хищения или несанкционированной передачи, повышаются риски нанесения вреда персональным интересам. На законодательном уровне не относится к государственным секретам. В категорию входят:

- данные, используемые сотрудниками компании для выполнения должностных инструкций, согласно специфике деятельности;

- сведения, полученные в результате проведенной анализа и компоновки служебных данных с использованием технических средств;

- бумажные и электронные документы, формирующиеся по результатам творческой деятельности рабочих компании. Информацию, вне зависимости от источника происхождения, типа и назначения, требуемой для стабильной работы организации.

Секретные данные — сведения, включающие в себя информацию согласно Закону «О государственной тайне». Требует к себе организации максимальной степени защиты.

Государственная тайна — сведения в оборонной, военной, промышленной и прочей сфере деятельности, защищаемая на уровне министерств. Несанкционированное распространение влечет серьезный ущерб стране. Передача данных тщательно контролируется представителями разнообразных спецслужб.

Какие средства защиты информации можно отнести к аппаратным

К аппаратным средствам защиты относятся различные электромеханические, электронные и электронно-оптические устройства. На сегодняшний день разработано множество аппаратных средств разного назначения, но наиболее распространенными считаются следующие:

- Специальные регистры, которые используются для хранение реквизитов защиты паролей, уровней секретности, грифов, а также идентифицирующих кодов.

- Устройства, которые измеряют индивидуальные характеристики человека (отпечатки пальцев, голос) с целью идентификации.

- Схемы, которые прерывают передачу информации в линии связи для того, чтобы периодически проверять адреса выдачи данных.

- Устройства, которые используются для шифрования информации (также они называются криптографические методы).

- Модули доверенной загрузки персонального компьютера.

Средства обнаружения и предотвращения вторжений

Эти СЗИ мониторят и анализируют множество данных в корпоративной сети, чтобы вовремя обнаружить факт несанкционированного доступа. Примеры:

- ViPNet IDS. Здесь вторжения в сеть обнаруживаются с помощью динамического анализа сетевого и прикладного трафика стека протоколов TCP/IP. У ViPNet IDS есть сертификат ФСТЭК России и сертификаты ФСБ России.

- «Рубикон». Подходящее решение, если нет ресурсов для профессиональной настройки. Интерфейс понятен и не требует глубоких знаний. Есть маршрутизатор с поддержкой мандатных меток, возможность построения однонаправленных шлюзов и многое другое.

Средства антивирусной защиты информации

Такие СЗИ предназначены для поиска вредоносных программ и восстановления поврежденных данных. Кроме того, их используют для профилактического сканирования системы. Вот два примера:

- «Доктор Веб». Под этой маркой выпускаются решения как для среднего, так и для малого бизнеса. С их помощью можно централизованно защитить все узлы сети — интернет-шлюзы, мобильные и терминальные устройства, рабочие станции и сервера. Есть функции антиспама, офисного контроля и брандмауэра.

- ESET NOD32. Компания предлагает комплексные бизнес-решения с централизованной защитой от угроз. Есть возможность построить антивирусные системы любого масштаба. В том числе, есть версии, сертифицированные ФСТЭК.