Введение

Цель курсовой работы – определение основные виды угроз, существующие методы и средства защиты информации, определить сущность информационной безопасности.

Под безопасностью информации понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования и попыток хищения. 21 век знаменуется бурным развитием информационных технологий. Информация в большей мере становится стратегическим ресурсом, дорогим товаром и производительной силой. Одним из важнейших аспектов проблемы обеспечения информационной безопасности является определение, анализ и классификация возможных угроз безопасности информации.

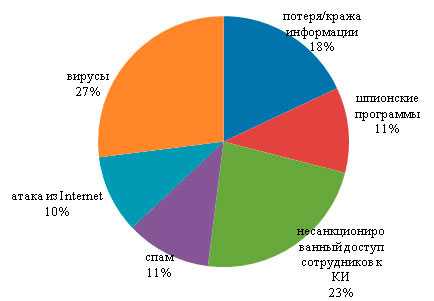

Анализ каналов утечки информации в информационной системе предприятий.

Рисунок 1. Основные виды угроз информационной безопасности

Рисунок 1. Основные виды угроз информационной безопасности

Информация, подобно любым другим существующим товарам, также нуждается в своей сохранности и надежной защите. Одна из наиболее острых проблем – информационная безопасность, которую необходимо обеспечивать, контролировать, а также создавать условия для ее управления.

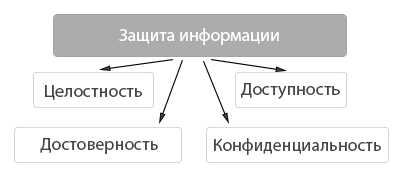

Информационная безопасность — это защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий сопровождающихся нанесением ущерба владельцам или пользователям информации. Защищенности информационных ресурсов от незаконного ознакомления, преобразования и уничтожения, воздействий направленных на нарушение их работоспособности. Информационная безопасность достигается обеспечением конфиденциальности, целостности и достоверности обрабатываемых данных, а также доступности и целостности информационных компонентов и ресурсов.

Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности. В программах, которой содержатся общие требования и принцип построения систем защиты информации.

Целью защиты информации является минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Рисунок 1. Защита информации.

Под конфиденциальностью подразумевают необходимость введения ограничения доступа к данной информации для определенного круга лиц, гарантия, что в процессе передачи данные могут быть известны только легальным пользователям.

Целостность – это свойство информации сохранять свою структуру и/или содержание в процессе передачи и хранения в неискаженном виде по отношению к некоторому фиксированному состоянию. Информацию может создавать, изменять или уничтожать только авторизованное лицо (законный, имеющий право доступа пользователь).

Достоверность – это свойство информации, выражающееся в строгой принадлежности субъекту, который является ее источником, либо тому субъекту, от которого эта информация принята.

Доступность – это свойство информации, характеризующее способность обеспечивать своевременный и беспрепятственный доступ пользователей к необходимой информации.

Безопасность как предсказуемость

По мере того как ПО становилось всё сложнее и изощрённее, система переставала так сильно зависеть от памяти. Программа может быть «не имеющей статуса», если при транзакции передавать её состояние из одной системы в другую без сохранения. Чем распространённее становились подобные конструкции, тем больше споров возникало между разработчиками ПО из-за ошибок параллелизма и чистых функций. Нежелательные состояния могут быть вызваны транзакциями, происходящими в неправильном порядке (условия гонки) или в зависимости от других состояний, которые также участвовали в этом процессе.

Какие 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов

Они не все одинаково безопасны, что важно помнить, когда вы проверяете протокол своей сети

1. Протокол проводной эквивалентной конфиденциальности (WEP)

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году. Из-за своего возраста он все еще распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.

2. Протокол защищенного доступа Wi-Fi (WPA)

WPA прибыла как преемник WEP из-за недостатков, которые были обнаружены в WEP. Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который сложнее взломать, чем статический, неизменный ключ WEP.

Также была введена проверка целостности сообщений, которая сканировала любые измененные пакеты, отправленные хакерами.

3. Протокол защищенного доступа Wi-Fi 2 (WPA2)

WPA2 является преемником WPA и добавляет в него больше возможностей. Он заменил TKIP на протокол кода аутентификации цепочки сообщений (CCMP) с шифрованием в режиме счетчика, который лучше справился с шифрованием данных.

WPA2 был очень успешным и с 2004 года сохраняет свои позиции в качестве верхнего протокола. Фактически, 13 марта 2006 года Альянс Wi-Fi заявил, что все будущие устройства с торговой маркой Wi-Fi должны будут использовать WPA2.

4. Протокол защищенного доступа Wi-Fi 3 (WPA3)

WPA3 — это новичок в этом блоке, и вы можете найти его в маршрутизаторах, выпущенных в 2019 году. Благодаря этому новому формату WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли собирать информацию с них.

Также проще подключиться к маршрутизатору WPA3 с устройством без дисплея, и у него есть некоторые дополнительные функции для защиты от атак методом перебора.

Вероятно, это будет новый стандарт WPA в будущем, поэтому неплохо бы узнать все , что вам нужно знать о WPA3.

17.2 Все рекламации записываются в таблицу 4.

Таблица

4

|

Краткое содержание |

Документ, на |

Дата |

Принятые меры |

18УЧЕТ РАБОТЫ

|

Итоговый учет по годам |

||||||

|

Месяцы |

20.… |

20.… |

20…. |

20.… |

20.… |

20.… |

|

Январь |

||||||

|

Февраль |

||||||

|

Март |

||||||

|

Апрель |

||||||

|

Май |

||||||

|

Июнь |

||||||

|

Июль |

||||||

|

Август |

||||||

|

Сентябрь |

||||||

|

Октябрь |

||||||

|

Ноябрь |

||||||

|

Декабрь |

||||||

|

Итого: |

||||||

|

Подпись |

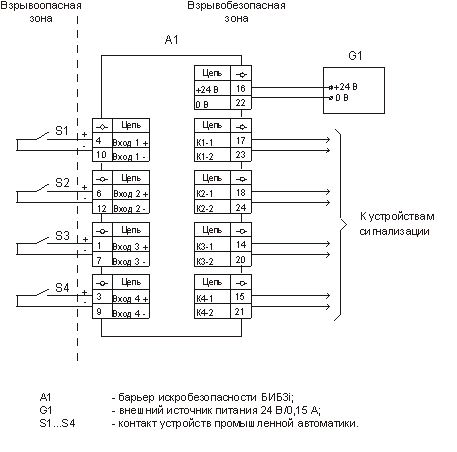

В документе приняты следующие сокращения:

БИБ-барьер искробезопасности;

БПИ-блок питания изолированный;

ЗАО -закрытое акционерное общество;

ППН — преобразователь постоянного напряжения;

ПУЭ -правила устройства электроустановок.

Приложение А

(обязательное)

Схема подключений к прибору

внешних устройств

ССЫЛОЧНЫЕ НОРМАТИВНЫЕ ДОКУМЕНТЫ

|

Обозначение |

Номер раздела, |

|

ГОСТ 12.2.007.0-75 |

1.3, |

|

ГОСТ 14254-96 |

1.2.1, 7.2 |

|

ГОСТ 15150-69 |

1.2.1, 14.2 |

|

ГОСТ 18677-73 |

7.3 |

|

ГОСТ Р 51330.11-99 (МЭК |

1.3 |

|

ГОСТ Р 51522-99 |

2.1.6 |

|

ГОСТ Р 52350.0-2005 (МЭК |

1.3 |

|

ГОСТ |

1.3, 6.1 |

|

Инструкция |

10.1 |

|

ПУЭ-86 |

1.3, 10.1 |

Безопасность как эргономика

Этот уровень безопасности — самый новый, и его я считаю самым интересным. Я говорю об опасных ситуациях, которые могут возникнуть при подключении компьютеров к сложным процессам, основанным на человеческом восприятии. Как и в вышеописанном случае, проблемы и методы третьего уровня не являются какими-то новыми открытиями. Но современные технологии, в частности искусственный интеллект, сделали их актуальными как никогда.

Программное обеспечение изначально придумывали для того, чтобы помогать человеку в работе, — но есть разница между присутствием в системе и участием в ней. Когда вы используете базу данных для отслеживания изменений в реестре, ПО присутствует в системе. Когда вы создаёте ПО, которое само переупорядочивает элементы этой базы, оно становится участником.

Ключевое различие — в том, как ведёт себя программа: записывает или изменяет данные. Поскольку автоматизация ПО становится всё более распространённой, на первый план выходит вопрос о том, как инициируемые им изменения могут влиять на людей, участвующих в процессе.

Многие называют эту проблему этической, но для меня это проблема безопасности. Этика предполагает, что небезопасные состояния можно предвидеть. Когда проектное решение вызывает крушение самолёта, мы не обсуждаем этику — если, конечно, не выяснится, что люди, принявшие это решение, могли знать о возможности такого исхода. В противном случае это просто случайность.

Маркировка электроинструмента

Какую маркировку должен иметь электроинструмент:

- Первый класс — три горизонтально расположенные линии и одна вертикальная, что располагается выше. Обозначения обведены кругом. Есть изоляция и зануление, а также шнур для подключения к электросети.

- Второй класс электроинструмента — два квадрата (маленький внутри большого). Отсутствует заземление, но есть усиленная изоляция компонентов, к которым человек может притронуться во время работы.

- Третий класс — ромб с тройкой вертикальных линий. Отсутствует заземление, оборудование работает от 42 В (самый электро безопасный электроинструмент относится именно к этому классу).

Маркировка несложная, и ее легко запомнить.

Советы по защите личных данных

Каждый ПК-пользователь должен позаботиться о защите информации, хранящейся на домашнем компьютере. В этом помогут следующие советы:

- Установить антивирус и своевременно обновлять его. Не отключать данное ПО при работе в интернете.

- Не переходить по сомнительным сайтам. Сюда же относят отказ от пиратских приложений и программ, загруженных из ненадежных источников.

- Пользоваться только лицензионным программным обеспечением.

- Нигде не указывать личные данные, а также конфиденциальные сведения.

- Использовать пароли везде, где это можно. Придумывать их нужно так, чтобы потенциальный злоумышленник не мог подобрать «комбинацию предоставления доступа».

- По мере возможности для авторизации в системе использовать двухфакторный метод, а также биометрические данные.

Пользователю рекомендуется отказаться от автоматического запоминания паролей в браузерах, а также от передачи третьим лицам авторизационных данных от своих учетных записей.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1. Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

В корпоративной среде очень важна информационная безопасность. Утечка данных внутри компаний может грозить репутационными и финансовыми потерями. Поэтому ИТ-системы должны быть защищены от попыток несанкционированного доступа к информации и взлома. А важные данные должны иметь резервные копии, к которым доступ будет ограничен.

Внедрять системы информационной безопасности необходимо не только крупному, но и малому бизнесу. Даже если в офисе установлено всего пару компьютеров с жесткими дисками, то нужно обезопасить всю IT-систему. Ведь важные данные хранятся не только на хранилищах компьютеров, но и в корпоративной почте, чатах, в облачных сервисах, подключенных к корпоративным аккаунтам.

2.3 преднамеренные (умышленные)

Угрозы связанные с корыстными устремлениями людей-злоумышленников.

Источники угроз по отношению к автоматизированным системам могут быть внешними или внутренними.

Основные преднамеренные искусственные угрозы

Основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

— физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

— отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

— действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

— внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

— вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

— применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.;

— перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

— перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

— хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ);

— несанкционированное копирование носителей информации;

— хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

— чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

— чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования;

— незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

— несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

— вскрытие шифров криптозащиты информации;

— внедрение аппаратных спецвложений, программных «закладок» и «вирусов» («троянских коней» и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

— незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

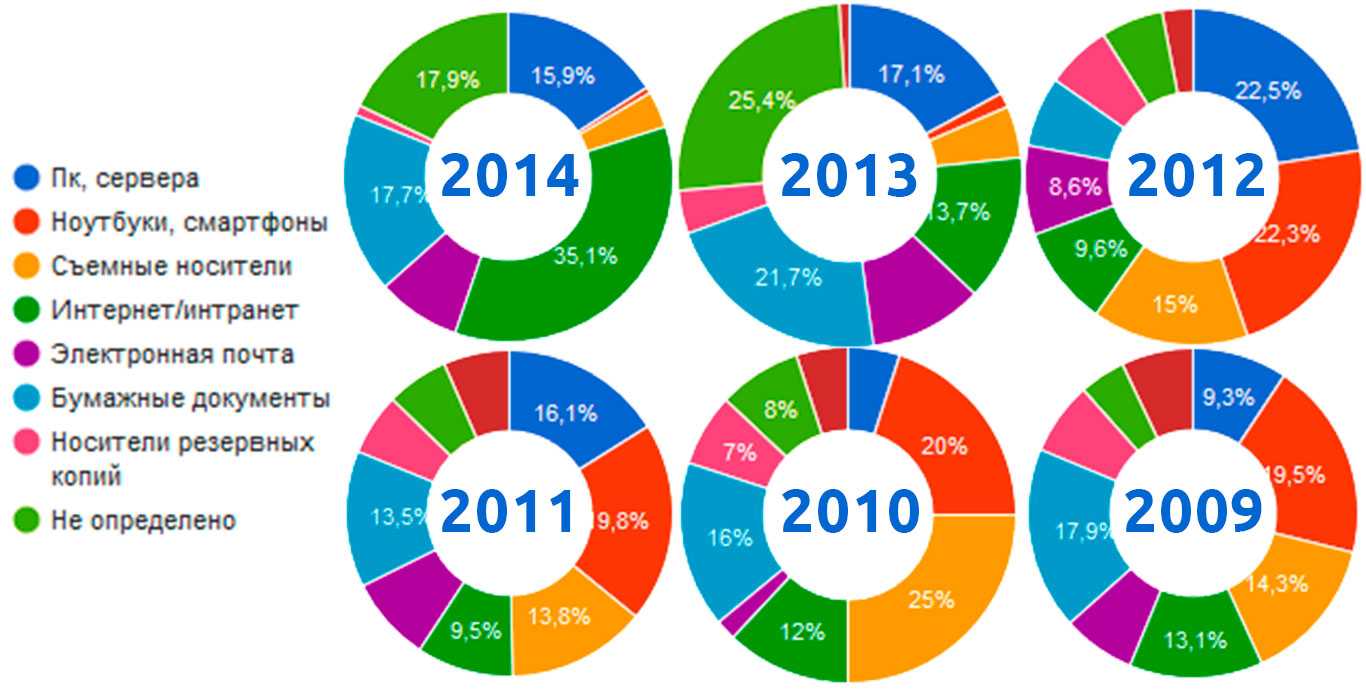

Утечка информации согласно мониторинга компании InfoWatch:

Рисунок 4. Каналы утечек в период 2009-2014г.

Характеристики корпуса

На безопасное проведение работ оказывает влияние не только класс электробезопасности электроинструмента. В неменьшей мере для предотвращения электротравм важна степень защиты корпуса прибора от доступа и прикосновения к токоведущим элементам, попадания внутрь посторонних предметов и влаги. Степень защиты маркируется на устройствах с помощью обозначения IP, за которым следуют две цифры. Первая характеризует защиту от проникновения твердых предметов, а вторая — влаги.

Посторонние предметы

Защита от посторонних предметов предполагает не только ограничение проникновения внешних посторонних предметов, но и предотвращение прикосновения человека к внутренним элементам. Таким образом, защита призвана не только уберечь человека от электротравмы, но и предотвратить поломку прибора. Значение показателя расшифровывается следующим образом:

- Нулевое значение говорит о полном отсутствии защиты.

- Единица предполагает защиту от предметов размером более 50 мм, то есть не может уберечь от прикосновения пальцами.

- Цифра 2 говорит о невозможности дотронуться до механизма. Корпус предотвращает проникновение предметов более 12,5 мм.

- Тройка исключает возможность контакта с токоведущими элементами некоторых инструментов, толщина которых свыше 2,5 мм.

- Цифра 4 свидетельствует, что внутрь не проникнет инструмент толще 1 мм.

- Пятерка свидетельствует о пылезащищенности корпуса. Допускается проникновение незначительных объемов мелкодисперсной пыли, не влияющих на работу устройства.

- Цифрой 6 отмечается полная пыленепроницаемость.

Проникновение воды

Защита от влаги направлена на предотвращение поломок самого инструмента. Однако косвенно эта характеристика влияет и на электробезопасность, поскольку вода является хорошим проводником. Уровни защиты свидетельствуют о следующих параметрах:

- Ноль говорит об отсутствии защиты.

- Единица показывает защиту от вертикальных капель воды.

- Двойка — от капель, попадающих на корпус под углом до 15 градусов.

- Цифра 3 демонстрирует защиту от брызг. Сюда относится и воздействие дождя под углом до 60 градусов.

- Цифра 4 говорит о защите от брызг, имеющих любое направление.

- Пятерка показывает защиту от водяных струй.

- Цифра 6 говорит об устойчивости к сильным потокам воды.

- Семерка допускает кратковременное погружение прибора в воду на глубину не более одного метра.

- Восьмерка позволяет погружать устройство глубже одного метра и на промежуток времени более тридцати минут.

- Девятка говорит о полной защите от воздействия на корпус мощных струй воды высокой температуры.

Для обеспечения максимальной безопасности при эксплуатации электроинструмента следует перед началом работы ознакомиться с уровнем его защиты и обеспечить необходимые условия в соответствии с указанным классом. Необходимо строго соблюдать требования по заземлению и применению средств индивидуальной защиты.При необходимости регулярного использования рекомендуется приобретать наиболее защищенные устройства, их стоимость обязательно окупится надежностью и безопасностью.

Работая с электрическим инструментом, важно знать технику безопасности. Для ознакомления и изучения были разработаны обозначения, указывающие на возможность получить поражение током

Их наносят на различные электроприборы. Они показывают работающему персоналу или домашнему мастеру, о какой степени защиты инструмента идёт речь. В статье будет подробно рассказано про классы электроинструмента по электробезопасности.

Классификация видов безопасности по содержанию

Классификация видов безопасности по содержанию включает следующие ее виды:

военная безопасность — обеспечение как внутренних, так и международных условий жизни, нейтрализующих или исключающих возможность нанесения мировому сообществу, государству, обществу в целом и в частности личности, ущерба с помощью вооруженного насилия;

политическая безопасность призвана обеспечить безопасность человека, общества, нации и государства от противоправных внешних и внутренних посягательств на интересы личности, определенного региона; является результатом дипломатической, военно-политической, экономической, экологической и другой целенаправленной деятельности, которая эффективно помогает ограничивать или нейтрализовать взаимные внешние или внутренние угрозы;

социальная безопасность — защитная система интересов государств и общества, обеспечение должного социального уровня, развитие социальной структуры в обществе, жизнеобеспечение и социализация народа, поддержание образа жизни для обеспечения прогресса будущих и нынешних поколений;

правовая безопасность — это правовая структура, реализуемая посредством права, законодательства; безопасность, характеризующая обеспечение социально-правовой защищенности и соблюдение законных прав, свобод, интересов личности, общества, государства;

научно-техническая безопасность – это обеспечение государства поддержания внутреннего научного и технического потенциала на высоком уровне, характеризуется способностью отечественной промышленностью обеспечить обороноспособность государства и жизнедеятельность во время войны или вооруженных конфликтов;

демографическая безопасность – это обеспечение защиты количественного и этнического состава населения государства от внешних и внутренних угроз, условий для повышения демографического уровня в государстве;

генетическая безопасность — это защита биологической системы, которая содержит генетическую информацию в генетически защищенной системе;

экологическая безопасность — призвана контролировать и обеспечивать защиту от негативных воздействий природных и антропогенных факторов, защищать от экологической опасности окружающую среду и человека;

криминологическая безопасность — это защищенность законных прав и интересов личности, общества и государства от угроз, как внешних, так и внутренних, источниками которых являются преступные, общественно опасные посягательства, действия которых непосредственно связаны с криминальной обстановкой в государстве;

информационная безопасность — заключается в предотвращении несанкционированного доступа к информации, а также ее использования в целях, направленных против государства, раскрытия, исследования, записи или уничтожения важной или тайной информации;

энергетическая безопасность – это обеспечение стабильности государства, ее граждан, общества в целом и всеми энергетическими ресурсами; защита экономики от риска утратить надежное топливо- и энергообеспечение;

культурная безопасность — это поведение людей и общества в целом; главной характеризующей чертой культурной безопасности является уровень образования в государстве и сохранения культуры и традиций;

интеллектуальная безопасность — это уровень умственного потенциала в обществе, который формируется на основе количества и качества населения, положительное влияние внешней миграции населения, состояния здоровья и качества образования населения;

экономическая безопасность — это возможность обеспечения достаточно высокого и устойчивого роста экономических показателей государства и удовлетворения материальных потребностей населения. Обеспечивается экономическая безопасность строгим контролем государства за движением и использованием национальных ресурсов, защитой экономических интересов на национальном и международном уровнях.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Оформление наряда-допуска

Новые правила четко обозначают, когда необходимо оформлять наряд-допуск. Теперь обязательным является оформление наряда-допуска и при работе на нестационарных рабочих местах.

Но пункт 8 правил разрешает работодателям выполнять некоторые виды работ без оформления наряда-допуска, при условии, что работодателем соблюдены все возможные меры по обеспечению безопасности выполнения работ, закрепленные в действующей в организации СУОТ.

Наряд-допуск оформляют на срок до 15 календарных дней, при необходимости продлевают один раз на такой же период. После окончания деятельности документ хранят в течение 30 дней, после чего уничтожают.

2022-11-16 07:53:19

По новым правилам по охране труда на высоте, в плане производства работ или технологических картах работ на высоте указывают меры безопасности с применением конкретных типов и средств подмащивания, Внесение конструктивных изменений к способам установки и крепления средств подмащивания, которых нет в нормативной документацией изготовителя, не допускается. Кроме того, в ППР или ТК необходимо включить требование об обеспечении дополнительной устойчивости лесов и вышек — тур, в том числе путем крепления к несущим элементам зданий и сооружений с помощью растяжек, комплектов магнитных крепежей и других анкерных креплений по паспорту изготовителя.

2022-11-20 08:02:09

Мыть окна, стоя на стуле, это считается работой на высоте? Со стула можно упасть и очень серьезно повредить себя.

2022-11-21 13:39:55

конфи, мыть окна стоя на стуле нельзя категорически, используйте специальный телескопический инструмент

2023-01-09 11:50:44

Добрый день, не могу найти коды на физические факторы риска и тяжесть труда для проведения высотных работ по обслуживанию внешнего блока кондиционера Для составления направления на проведение мед освидетельствования высотника, от работодателя риски высотные и электрический ток.

2023-03-03 16:33:01

пункт 45 не запрещает проведение работ а обозначает что необходим наряд-допус с предусмотренными дополнительными мерами при особых условиях

2023-03-06 12:25:24

Читатель, ну да, а наряд допуск защитит как то работника на высоте от порывов ветра? или какие такие условия надо чтобы работать на высоте свыше 15 м/с, например с в люльке

2023-06-10 13:02:51

Какие требования к обучению работников, которые будут заниматься высотными работами? Нужно ли проходить специальные курсы или достаточно общего обучения по охране труда?

2023-06-13 13:58:50

А разве все работники, прошедшие обучение мерам безопасности, могут быть допущены к высотным работам, Некоторые работники могут иметь медицинские противопоказания или не иметь необходимых навыков и опыта для работы на высоте.

2023-06-14 12:05:35

Столкнулся с проблемой оформления наряда-допуска на высотные работы. Какие документы необходимо предоставить для его оформления и какие требования к самому наряду-допуску? Спасибо!

2023-06-16 12:29:46

Вспомнился один казус из моей практики. Проводил обучение по технике безопасности, на котором один из участников предложил интересный метод запоминания правил безопасности при работе на высоте: использовать ассоциативные связи с популярными фильмами или книгами

Это может показаться несерьёзным, но на практике работает: информация лучше усваивается и важные моменты не забываются.Также могу добавить по поводу наряда-допуска, как важного элемента ППР. Без наряда не начинайте работу, даже если это просто «немного подкорректировать»

Оформление наряда — это не просто бюрократия, это ваша безопасность.

2023-06-20 13:22:30

Какие требования к обучению сотрудников, которые будут заниматься высотными работами? Нужно ли проходить специальные курсы или достаточно общего обучения по охране труда?

2023-06-20 15:15:45

У нас тут беда с экипировкой для работников на высоте, часть не соответствует требованиям ГОСТа. В статье говорилось, что работникам выдаются ППР, но как быть, если ППР у нас есть, а сами предметы защиты не фурычат. Возможно ли оформить их как временные, пока не поставят нормальную защиту? или нужно все приостанавливать до прихода новой?

2023-06-21 07:31:08

стерлок, нужны курсы и опыт работы на высоте

2023-06-21 07:32:20

Ленчик, нет, не надо, на высоте надо работать только с правильной надежной экипировкой и после обучения практического

![Виды и состав угроз информационной безопасности ( угроза информационной безопасности ) [курсовая №18578]](http://mapisa-plitka.ru/wp-content/uploads/6/6/0/66086263668513e323d2769e202660df.png)